La gestion des accès à hauts privilèges (PAM) est l’un des sujets les plus en vogue dans l’industrie de la cybersécurité, en raison de l’impact durable d’une simple erreur. Les cybercriminels sont toujours sur le qui-vive quand il s’agit d’intercepter des connexions, de voler des informations sur l’identité d’un utilisateur et de compromettre les données. La situation est d’autant plus grave lorsqu’un hacker parvient à obtenir des informations sur une identité. Il peut alors se faire passer pour un utilisateur de confiance et bénéficier d’un accès aux ressources critiques d’une entreprise sans se faire détecter. Parfois, des mois durant.

Bien souvent, ce sont des erreurs honnêtes telles que l’ouverture d’un email de phishing ou un clic sur un lien douteux, qui permettent aux hackers de s’introduire.

Cela dit, il faut noter que les employés ne sont pas les seuls à disposer d’un accès privilégié. Les risques d’attaque augmentent avec le nombre d’utilisateurs. À ce titre, les outils tiers, l’externalisation de vos opérations informatiques, ou encore certains fournisseurs et consultants connectés à votre réseau entrent en ligne de compte. Tout cela rend d’autant plus difficile le maintien de la sécurité.

Qu’est-ce que le PAM ?

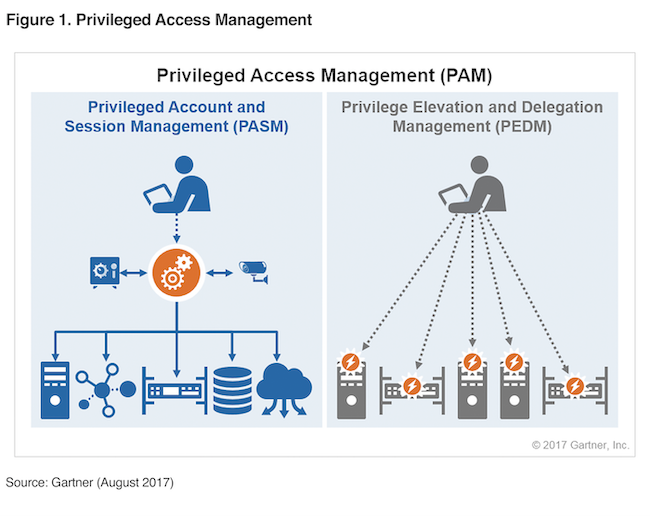

PAM est l’acronyme anglais de « Privileged account management », la gestion des accès à hauts privilèges aussi appelée gestion des comptes à hauts privilèges. L’objectif de cette solution est d’aider les entreprises à gérer les accès à hauts privilèges, d’empêcher tout accès non autorisé aux données cruciales et donc de réduire les risques.

PAM, une obligation pour toute entreprise ?

Selon une estimation, le coût moyen d’un vol de données atteindrait environ 3.62 millions de dollars. Un chiffre suffisant pour inciter les RSSI (responsables de la sécurité de l’information) à prendre des mesures pour gérer les accès privilégiés plus efficacement.

Il est surprenant d’observer que, même après avoir pris conscience de l’importance de la gestion des accès à hauts privilèges, certaines entreprises font encore l’impasse sur le PAM. 54% d’entre elles utilisent encore Excel ou du papier pour gérer leurs identifiants privilégiés.

L’une des explications que l’on peut trouver réside dans le fait que la plupart des fournisseurs n’offrent pas de solution complète, mais plutôt des solutions ponctuelles. C’est le cas avec les enregistreurs de session et les gestionnaires de mots de passe. Mais cela ne répond qu’à une partie des besoins. Pourtant, cela n’est pas non plus synonyme d’absence complète sur le marché de solutions PAM efficaces. Elles existent, mais sont souvent difficiles à déployer et à intégrer aux technologies sur lesquelles les entreprises se reposent pour évoluer.

Aujourd’hui, il est devenu urgent pour les entreprises de ne plus se contenter de tableurs pour réduire les risques, et d’obtenir un meilleur ROI (retour sur investissement).

Il existe différentes solutions PAM haut de gamme sur le marché. Des solutions faciles à déployer et à intégrer aux technologies existantes, fournissant un ensemble plus complet de fonctionnalités.

De manière générale, les outils PAM les plus récents disponibles sur le marché aident à :

● Établir des processus bien définis pour obtenir un accès privilégié.

● Enregistrer et surveiller les activités sur les comptes à accès privilégiés pour faciliter les audits et les procédures légales.

● Recenser tous les utilisateurs et comptes à accès privilégiés de l’ensemble de l’organisation.

● Inviter les utilisateurs à modifier leurs mots de passe, et à les changer automatiquement lorsque les employés quittent l’entreprise.

Ne pas confondre PAM et IdM

Bien souvent, PAM et IdM sont confondus. Or, ce dernier englobe la catégorie plus large de la gestion des accès à hauts privilèges. Bien que le PAM se concentre davantage sur l’accès de l’utilisateur à des privilèges, l’IdM consiste à authentifier l’utilisateur et à lui autoriser l’accès afin de s’assurer qu’il s’agit de la bonne personne qui se connecte.

Les meilleurs logiciels de gestion d’accès privilégié

Voici une liste non-exhaustive de certains des meilleurs logiciels PAM (selon Gartner) disponibles à l’heure actuelle :

Thycotic

Thycotic sécurise vos applications et rationalise vos opérations commerciales. Un panel de fonctionnalités est disponible dans l’application telles que l’authentification unique, l’authentification multifacteur, la gestion de la mobilité, etc. Le logiciel authentifie chaque utilisateur, valide ses périphériques et lui fournit l’accès et les privilèges requis.

L’un des meilleurs atouts de Thycotic est sans doute la résolution de vos problèmes avec les solutions déjà existantes au sein de votre entreprise. Le logiciel vous propose donc une solution viable, en phase avec votre activité.

Applications : Il convient à tout un panel de secteurs d’activité incluant : services, éducation, transport, industrie manufacturière, commerce de détail.

Avantages :

- Mise en œuvre simple

- Interface facile à utiliser

- Bon support client

- Fiable, avec des résultats à l’appui

Inconvénient : L’interface est limitée en termes de personnalisation

CyberArk

CyberArk propose aux entreprises une sécurité renforcée et une gestion des utilisateurs et des groupes. Ce logiciel leur permet de répondre à leurs exigences de conformité et d’ainsi réduire les risques de sécurité. De plus, cette entreprise, assez proactive en termes de communication, propose un support client intéressant. Cependant, l’apprentissage de l’outil reste le principal inconvénient associé à CyberArk. Le backend est un peu difficile à appréhender et la documentation n’est pas toujours d’une grande aide.

Applications : le logiciel est parfait pour les secteurs de la finance, des médias, de la santé, de la vente au détail et de l’éducation, ainsi que pour les organismes étatiques.

Avantages :

- Support réactif et rapide

- Facile à déployer

- Intégration facile avec les API et les outils standards

Inconvénient : Difficile de mettre en place une configuration poussée

BeyondTrust

Le PAM BeyondTrust est l’un des meilleurs sur le marché. Les solutions de gestion des vulnérabilités et de gestion d’accès privilégiés fournies par la société réduisent le risque de vol de données et vous permet de mieux lutter contre les brèches de sécurité

Applications : Le produit est polyvalent et s’adapte assez bien à tous les secteurs d’activités, notamment la finance, l’industrie manufacturière et d’autres.

Avantages :

- Facile à personnaliser et à améliorer

- Gère efficacement les mots de passe

- Migration facile

- Mises à jour fréquentes

Inconvénients :

- La documentation doit être améliorée

- Un peu d’apprentissage de l’outil est nécessaire

- La mise en œuvre peut être un peu difficile

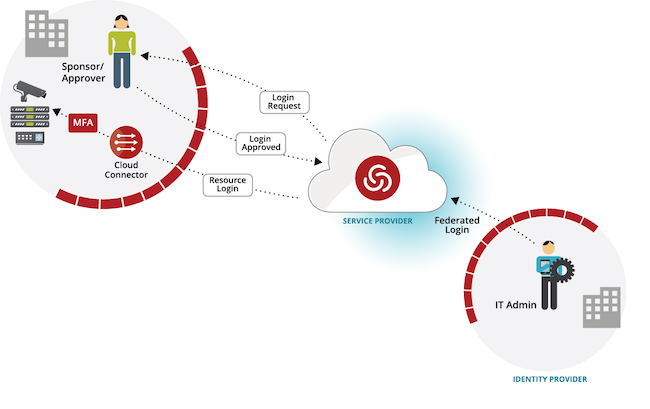

Centrify

Centrify bénéficie d’une grande renommée dans le domaine de la sécurité. L’entreprise utilise une technologie de nouvelle génération pour mettre fin aux vols de données. Le logiciel PAM renforce votre sécurité et facilite l’authentification des utilisateurs.

Applications : le logiciel est facile à mettre en œuvre et s’adapte à de nombreux secteurs, notamment la vente au détail, les services, l’informatique, l’industrie manufacturière.

Avantages :

- Offre des services de gestion de mots de passe d’entreprise faciles à gérer

- Peut se configurer sur un cloud ou sur site

- Support rapide

Inconvénients :

- Mise en œuvre légèrement difficile

- Courbe d’apprentissage abrupte à cause d’une documentation qui pourrait être améliorée

À première vue, on peut être découragé en observant tous les processus qui entourent la gestion des accès à hauts privilèges mais ils jouent pourtant un rôle crucial. Les outils de sécurité classiques ne vont pas vous alerter lorsque quelqu’un utilise une authentification légitime à des fins douteuses. Il est donc nécessaire de conserver une vérification sur tous vos accès privilégiés et de disposer d’un logiciel approprié de gestion d’accès privilégiés. Car, plus il y a de gens ayant accès à vos données, plus les risques de violation de données sont élevés.

Références :

https://www.gartner.com/reviews/market/privileged-access-management-solutions/vendor/cyberark

https://www.gartner.com/reviews/market/privileged-access-management-solutions/vendor/centrify

https://www.gartner.com/reviews/market/privileged-access-management-solutions/vendor/BeyondTrust

https://www.gartner.com/reviews/market/privileged-access-management-solutions/vendor/Thycotic

http://blog.wallix.com/what-is-privileged-access-management-pam